E' inutile negarlo, una rete domestica Wi-Fi presenta degli enormi vantaggi: è possibile connettersi con vari tipi di dispositivi, portatili o meno, e condividere grazie a un modem-router la stessa connessione ad alta velocità. Ma siamo veramente al sicuro o corriamo qualche rischio? Vediamo qualche accorgimento per rendere la nostra rete più sicura e scoraggiare i possibili tentativi di intrusione.

Una rete Wi-Fi domestica non protetta presenta un livello di sicurezza praticamente nullo, consentendo a chiunque di accedere alla nostra rete, sfruttare indebitamente la nostra connessione internet, ed eseguire persino azioni illegali che potrebbero causarci seri problemi o, nella migliore delle ipotesi, una grande seccatura. A questo proposito, negli Stati Uniti non molto tempo fa ha fatto molto scalpore la vicenda di Matt Kostolnik, la cui rete Wi-Fi (debolmente protetta da un ormai superato e insicuro sistema di crittografia WEP) ha fatto sì che un vicino di casa malintenzionato (potete leggere l'intera vicenda qui) utilizzasse la sua connessione per perpretare un'innumerevole serie di reati, come "vendetta" per un'accusa ritenuta dallo stesso ingiusta. Per la cronaca, la vicenda si è conclusa con la condanna a 18 anni di carcere dell'hacker, ma ha creato non pochi problemi alla famiglia Kostolnik.

Vediamo allora qualche semplice precauzione che è consigliabile adottare al fine di aumentare la sicurezza della nostra rete wireless. Non tutte queste azioni sono necessarie, e non è detto che i benefici superino sempre gli svantaggi (intesi come perdita di flessibilità o comodità d'uso). Come sempre, deve prevalere il buon senso, adottando quel "mix" opportuno di misure che meglio si adatta a una particolare situazione.

- tenete sempre aggiornato il firmware del vostro router - la prima cosa da are, se non l'avete già, è quella di procurarvi il manuale del vostro router. In genere viene fornito su un CD al momento dell'acquisto, ma è comunque sempre possibile scaricarlo dal sito del produttore. E' molto importante, come vedremo successivamente, sapere come eseguire il login sul router come utente Administrator e impostare di volta in volta i parametri e le opzioni desiderate. In genere, il firmware dei router si mantiene abbastanza stabile nel tempo, e gli aggiornamenti non sono molto frequenti. Tuttavia, è raccomandabile visitare il sito del produttore e controllare se sono stati rilasciati degli aggiornamenti successivi alla data di acquisto. In caso affermativo, è consigliabile procedere con l'aggiornamento del firmware all'ultima versione seguendo le indicazioni del produttore

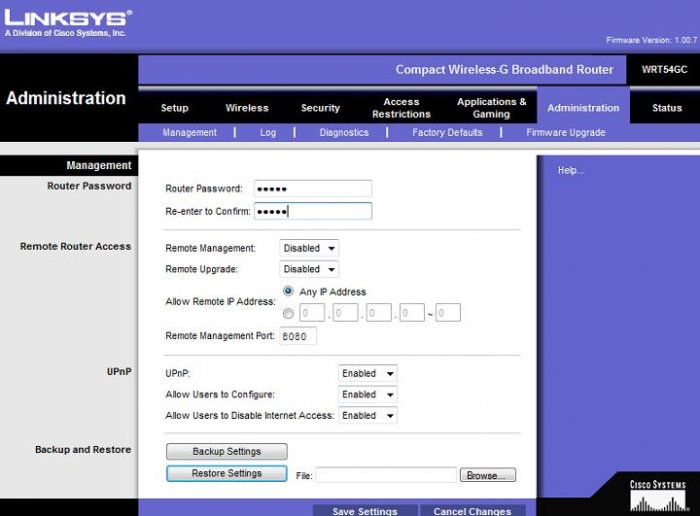

- cambiate la password del vostro router - ogni router viene commercializzato con un'utenza di default valida per tutti gli esemplari (ad esempio user: admin e password: admin). questa combinazione varia ovviamente da caso a caso, però il default rimane in genere lo stesso per un certo produttore. Abilitare una qualsiasi misura di protezione lasciando inalterata la password a livello amministratore è un pò come installare in casa propria un sistema di allarme e lasciare poi le chiavi nella toppa! E' perciò consigliabile modificare la password di default quanto prima. L'immagine seguente mostra la schermata di configurazione dell'utenza amministratore per un noto router:

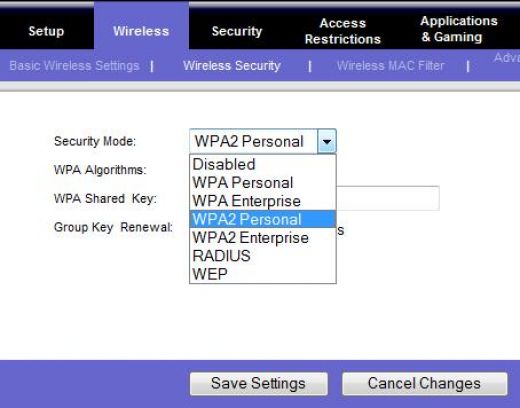

- abilitate o aumentate la crittografia sulla rete. Nel caso citato in precedenza, relativo al Sig. Matt Kolstolnik, la crittografia era stata sì abilitata sul router, ma l'errore è stato quello di selezionare l'algoritmo crittografico WEP, cioè il più basso livello di crittografia applicabile a una rete Wi-Fi. E' stato infatti dimostrato che la protezione WEP si può violare, e sono liberamente disponibili su Internet diversi tool in grado di crackare una rete WEP (ad esempio WEPCrack su Windows oppure BackTrack in ambiente linux). Sempre nel caso del Sig. Kolstolnik, le autorità giudiziare stimarono che furono sufficienti due settimane al vicino malintenzionato per violare la protezione WEP (ma si assume che egli non avesse molto dimestichezza con l'uso del computer). La crittografia Wi-Fi è oggi disponibile in varie forme, come WEP, WPA, e WPA2. Inoltre, la WPA/WPA2 può essere ulteriormente suddivisa in WPA/WPA2 con TKIP (viene generata una chiave a 128-bit per ogni pacchetto) e AES (un'alto tipo di crittografia a 128-bit). WPA2 è oggi disponibile su molti router, e se i vostri dispositivi Wi-Fi la supportano, rappresenta sicuramente la soluzione ideale (in alternativa optate per la WPA, comunque sicura e molto diffusa). Qualche problema potrebbe sorgere con i dispositivi Wi-Fi di tipo legacy, cioè quelli più "vecchi" (antecedenti al 2006), per i quali le uniche opzioni disponibili potrebbero essere solo WEP e la rete "aperta", cioè senza protezione. Personalmente ho riscontrato proprio questo problema quando ho deciso di collegare alla rete Wi-Fi domestica un portatile di qualche anno fa. Era una macchina performante e ancora molto valida, ma la scheda Wi-Fi di cui era dotato (anche dopo aver eseguito tutti i possibili aggiornamenti del firmware e dei driver) non supportava in alcun modo la protezione di tipo WPA, ma solo la WEP. Anzichè diminuire il grado di protezione della rete (a cui sono collegati dispositivi più moderni) ho deciso di equipaggiare il portatile legacy con una chiavetta Wi-Fi USB. Quest'ultima infatti supporta tutti i più moderni standard di protezione e grazie ad appositi driver software si può immediatamente connettere a qualunque rete Wi-Fi. L'immagine seguente mostra un esempio di selezione del livello diprotezione su un diffuso tipo di router:

- modificate/nascondete l'SSID - i router vengono venduti con un SSID di default, spesse volte derivato dal nome del fabbricante e dal modello del router stesso. Non c'è nulla di male a utilizzare l'identificaivo di default. Tuttavia, se vivete in una zona densamente popolata, potrebbe avere senso modificarlo in modo tale da potersi facilmente distinguere dalle altre reti presenti nella stessa area. Potete scegliere il nome che volete, ma consigliamo di non utilizzare qualcosa che permetta di identificarvi univocamente (in fondo si tratta di una rete domesica, un pò di anonimato non guasta). Un'opinione diffusa (che consigliamo di NON seguire) è quella di ritenere che sia meglio nascondere l'SSID. Questa scelta, infatti, porta più svantaggi che vantaggi: i dispositivi Wi-Fi sono costretti in questo caso a lavorare più pesantemente (quindi maggiori assorbimenti, inutili, di potenza), ed inoltre l'SSID può essere facilmente rilevato tramite software liberamenti scaricabili da Internet (come inSSIDer o Kismet). E' un pò come il segreto di Pulcinella, l'SSID non si vede, ma tutti lo sanno...In quest'altra immagine una tipica schermata in cui è possibile configurare sul router l'SSID:

- abilitate il filtro sui Mac Address - il Media Access Control address, o semplicemente MAC address, è un ID univoco assegnato universalmente a ogni interfaccia di rete (scheda di rete del computer, chiavetta Wi-Fi, smartphone, consolle videogiochi, ecc.). All'interno di ogni router è presente una tabella chiamata ACL (Access Control List) che, se abilitata, serve a contenere la lista dei MAC Address abilitati alla connessione sulla rete Wi-Fi (la cosiddetta "white list", cioè la lista dei MAC address desiderati). E' consigliabile attivare questa funzionalità, aggiungendo tutti i MAC Address relativi ai possibili dispositivi che si vuole connettere alla rete domestica (i MAC Address sono formati da 6 byte esadecimali e possono essere stampati direttamente sul dispositivo di rete oppure rilevabili tramite il software). Occorre comunque precisare che esistono alcune applicazioni software che consentono di "alterare" il valore del MAC Address, nel senso che permettono di generare dei pacchetti Ethernet formalmente validi nei quali il MAC Address reale (quello dell'interfaccia fisica) viene sotituito con quello indicato dall'utente. Applicazioni come AirSnare e Kismet permettono in questo caso di avvisarvi se vi sono dei MAC address al di fuori della vostra "white list"

- regolate la potenza di uscita del vostro router - questa opzione non è sempre disponibile, e si trova soprattutto nei firmware forniti da terze parti (come ad esempio Tomato). Il suggerimento, in questo caso, è quello di ridurre al minimo la potenza di uscita, in modo tale da rendere meno "appariscente" la vostra rete e limitare il raggio di azione dei possibili malintenzionati

Abbiamo proposto in questo articolo una lista di possibili accorgimenti che, se seguiti, dovrebbero migliorare il grado di sicurezza della vostra rete Wi-Fi, e consentirvi una navigazione più sicura. Non tutti vanno applicati contemporanemanete: la modifica della password amministratore e la protezione WPA, comunque, sono già in grado di garantire un livello di sicurezza stimata superiore al 90%.

Leggi anche:

10 modi per Non farsi craccare l'ADSL Wi-Fi e configurare una rete wireless protetta

Sì, direi che il WEP ormai non svolge più alcuna protezione, tanto vale lasciare lasciare la rete sprotetta. Ti ringrazio x i complimenti!

Per esempio il router telecom Alice Gate VoIP 2 Plus Wi-Fi è possibile aggiornare il firmware? Una volta una della telecom mi aveva detto che li aggiornano automaticamente o forse quando se ne ricordano…

Questo articolo mi era sfuggito 🙂

Ottimi suggerimenti.

Ho testato la sicurezza personalmente della mia rete e posso dire che tra le varie pubblicazioni che trattano l’argomento, se un hacker vorrebbe davvero entrare nella rete utilizzerebbe degli strumenti ad-hoc.

La vera pericolosita’ che sta dietro alla tecnologia wireless e’ che un trasmettitore (in questo caso router) e’ sempre un canale aperto. Io direi che la miglior difesa e’ sempre togliere l’occasione di poterne vedere l’esistenza agli occhi dei molti, rendendo la rete invisibile (anche se non si consiglia).

Per farla in breve una volta associato l’ssid al proprio apparecchio essendo trasmettitore il router, invia un segnale che sarebbe la chiave, chiamata anche hand-shake che serve proprio per associare il dispositivo, in cui pero` e` racchiuso un pezzo della password reale. Adesso e’ vero che con un attacco a forza bruta, richiederebbe un tempo esiguo per password elaborate, ma e` anche vero che ci sono sistemi intelligenti per dimezzare sia il tempo di calcolo che le possibili password.

In ogni caso per i piu` smaliziati il router e’ anche soggetto al doppiaggio del segnale, cosi facendo l’attaccante che vuole sapere le chiavi(password) le fa` consegnare direttamente dal client(noi che ci colleghiamo), che associato ad una deautenticazione packet(ad’esempio) si stressa il router, il quale non sara` in grado di comunicare correttamente e li prende posto l’attaccante piu’ malintenzionato.

Se vi interessa una veloce infarinatura sui concetti: https://matthieu.io/dl/wifi-attacks-wep-wpa.pdf ne tratta alcuni in modo puramente teorico.

Che spettacolo!!! 🙂

Appena ho un pò di tempo libero applicherò ciò che è scritto in questo articolo, sulla mia rete!! 😀

In caso incontro problemi vi chiedo info!

I nuovi router cablati della Telecom ti costringono a usare il wifi, anche se vuoi usare il cablaggio in rame. Eppure tutti lo sanno che il wifi è vulnerabile.

Alla faccia della sicurezza; posso raccontare un episodio particolare il mio router della Fastweb sul quale mi collegavo abitualmente, un giorno il mio PC non voleva più collegarsi al web, perché c’era un anomalia sul router, in realtà non so per quanto giorni o mesi, senza saperlo ero collegato al router del mio vicino avente la stessa rete Fastweb, la scoperta dovuta semplicemente xké il vicino aveva cambiato gestore!