sicurezza:

In un mondo tecnologico dove tutti sono connessi con tutti e ognuno di noi possiede un suo account sui vari social diventa di fondamentale importanza prendere coscienza di come ci si muove in rete, cosa si condivide e soprattutto saper …

Nel campo della geologia si tenta da anni di riuscire a prevedere i terremoti, ma i risultati ottenuti finora non sono ancora per niente soddisfacenti. Non solo la geologia ma anche l'ingegneria in tutti i suoi vasti campi, stanno impiegando …

Affinché un sistema elettronico sia certificato, è necessario il rispetto, in fase di progettazione, di numerose normative. Ecco un esempio pratico di progettazione per un sistema di alimentazione per LED. L’affermazione di svariate nuove tecnologie, considerazioni economiche sempre più stringenti e tempi di sviluppo ridottissimi per un …

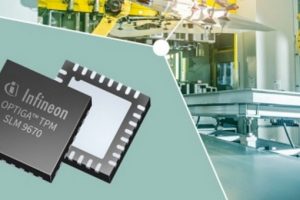

Infineon Technologies AG presenta il primo Trusted Platform Module (TPM) al mondo specificamente per applicazioni industriali. OPTIGA TPM SLM 9670 protegge l'integrità e l'identità dei PC industriali, server, controller industriali o gateway periferici. Controlla l'accesso ai dati sensibili in una …

I nuovi dispositivi dsPIC33C soddisfano le richieste del mercato per quel che riguarda la memoria, la sicurezza e la funzionalità nelle applicazioni di ricarica wireless per le auto. Gli sviluppatori di sistemi che progettano applicazioni di controllo embedded di fascia …

La maggior parte dei dispositivi Internet of Things (IoT) si basano sulle comunicazioni di rete per dare vita alle loro funzionalità uniche, indipendentemente dal fatto che si tratti di una lampadina che puoi controllare dal tuo telefono o della tua …

Gli attacchi informatici dannosi su larga scala si vanno diffondendo rapidamente con i conseguenti impatti negativi sia sugli Enti governativi sia sulle aziende private. Con il passare del tempo questi attacchi sono diventati sempre più sofisticati e quindi difficili da …

La criptazione dei dati è un’elaborazione algoritmica a seguito della quale il contenuto di un file diviene illeggibile. Il file tornerà nelle condizioni originarie solo conoscendo un’apposita password (o chiave) di decriptazione. Analizziamo in questa prima parte le caratteristiche principali della criptazione dei dati. Non occorrono investimenti per difendere i dati …

In nessun altro settore il movimento verso la digitalizzazione è evidente come in quello industriale. L'ambiente della produzione è in continua evoluzione — è connesso e la comunicazione tra le varie divisioni aziendali o addirittura tra un’azienda e l’altra è …

Diversi standard sono emersi per proteggere la segretezza delle chiavi e per facilitare lo scambio di queste chiavi su un canale insicuro in sicurezza. L’algoritmo di scambio Diffie-Hellman implementa lo scambio delle chiavi senza che sul canale insicuro vengano realmente scambiate le chiavi. …

Le applicazioni orientate al mondo embedded hanno la necessità di utilizzare sistemi di protezione? L’argomento mi sembra abbastanza interessante. Credo che qualsiasi azienda ha la necessità di proteggere il proprio lavoro, pensiamo ad alcune realtà asiatiche che nella copia hanno fatto un proprio proficuo business. L’esigenza è particolarmente sentita: qualsiasi azienda …

La trasmissione di dati, indipendentemente dal canale scelto, è sempre soggetta a problemi che possono provocare errori di ricezione. È quindi necessario predisporre una serie di strumenti che consentano di minimizzare il grado di errore o assicurare l’integrità dell’informazione. Tra i vari sistemi esistenti, analizziamo in questo articolo l’uso di IpSec per un sistema embedded. La verifica e il …

Infineon Technologies AG sta consentendo un passo cruciale verso una maggiore sicurezza informatica nell'auto connessa. La società con sede a Monaco di Baviera è il primo produttore al mondo di semiconduttori a mettere un Trusted Platform Module (TPM) specificamente per …

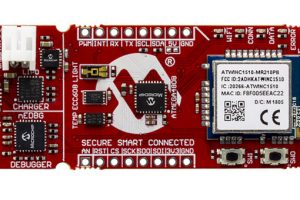

La soluzione offerta da Microchip consente di implementare rapidamente dispositivi IoT nell'Intelligenza Artificiale di Google Cloud per diverse applicazioni per l'apprendimento automatico. La creazione di applicazioni cloud-connected può richiedere diverse risorse per i progettisti embedded per sviluppare le competenze necessarie …

Nel 2017 i crimini informatici sono aumentati in tutto il mondo colpendo oltre un miliardo di persone e causando danni per oltre 500 miliardi di dollari e non esistono previsioni migliori per il 2018. Una crescita esponenziale degli ultimi anni …

Con la crescita esponenziale degli endpoint Internet of Things (IoT), la sicurezza è un forte elemento di design, aumentando il rischio di esporre proprietà intellettuale (IP) e informazioni sensibili. Per rispondere al crescente bisogno di sicurezza, le nuove famiglie di …

L'avvento delle tecnologie Wireless/RF, della microelettronica e dell'IoT in generale, ha indirizzato il mercato dell'automotive verso nuove soluzioni di gestione, sia per migliorare il comfort sia per rendere la sicurezza sempre più efficiente. L'automotive è senza dubbio un settore dove …

La sicurezza digitale è oggi uno degli argomenti più pubblicizzati nel design elettronico, in particolare nel settore dell'IoT dove tutto è connesso. La crittografia è probabilmente la prima parola che viene in mente quando gli ingegneri pensano alla sicurezza, con …

Nei precedenti articoli abbiamo presentato IOTA, la crittovaluta concepita per il mondo dell'Internet of Things (IoT). Le sue doti di velocità, sicurezza ed efficienza la rendono particolarmente adatta a gestire le microtransazioni. Come vedremo nell'articolo, le possibili applicazioni di IOTA …

Negli ultimi anni le agenzie delle forze armate, dell'intelligence e governative sono diventate consapevoli di una nuova minaccia in rapida evoluzione, guidata dai cambiamenti tecnologici, e che assume forme tali da risultare difficile da identificare e contrastare. Queste nuove tecnologie …