hacking:

Electronic Cats è un’azienda messicana dedicata alla progettazione e produzione di sistemi embedded per il grande pubblico e le aziende private. Tutti i loro prodotti presentano la certificazione di hardware aperto (OSHW) e, in poche parole, possono essere replicati dai …

E' online il nuovo numero della rivista di elettronica Firmware 2.0. In questo numero ci focalizziamo sul tema Power/Motor - Car Hacking. All'interno del magazine potrete leggere contenuti esclusivi sul settore power e non solo, insieme alle nuove tecnologie associate, …

Nell'anno 2020 sulla piattaforma di crowdfunding Kickstarter venne lanciato un progetto per finanziare la realizzazione di un dispositivo open source multiutensile per la ricerca e il pentesting di protocolli radio, di sistemi di controllo degli accessi, hardware e altro ancora. …

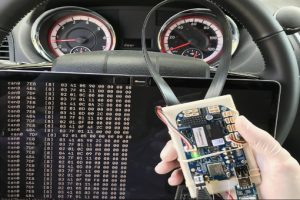

I veicoli moderni sono dotati di un sistema di controllo basato sulla rete CAN-BUS. Questa rete di comunicazione intelligente consente di evitare una moltitudine di cavi di collegamento dei numerosi dispositivi presenti in un’autovettura. In questo articolo, faremo una panoramica …

Qualsiasi dispositivo wireless e connesso è vulnerabile agli attacchi hacker attraverso i punti deboli dell'hardware e del software. In questo articolo, faremo una panoramica sull’hacking automobilistico attraverso la descrizione dei sistemi di controllo dei veicoli moderni, dei principi e dei …

In generale, non sono molte le persone consapevoli dell'esistenza dell'hacking dei sistemi di blocco a RF. Uno degli strumenti hardware più utilizzati per questo genere di attacchi è HackRF One. Tuttavia, il costo dello strumento e la curva di apprendimento …

Risalente al 2014, l'HackRF One è un dispositivo innovativo nel panorama della sicurezza informatica e delle radiofrequenze. Questo dispositivo open-source ha trasformato radicalmente l'approccio al penetration testing e all'hacking, offrendo un'opzione potente e accessibile. Operante su un'ampia gamma di frequenze, …

Un sistema di accesso remoto senza chiave (Remote Keyless System - RKS) si riferisce semplicemente a qualsiasi serratura elettronica che funzioni senza l'uso di una chiave meccanica. Nel settore automotive, di solito, si presenta sotto forma di un portachiavi o …

I veicoli a guida autonoma basati sull’Intelligenza Artificiale utilizzano reti aperte e la tecnologia ICT basata sull’Intelligenza Artificiale su piattaforme informatiche. Tuttavia, poiché gli attacchi hacker ai sistemi di controllo elettronico dei veicoli a guida autonoma sono diventati possibili, si …

L’industria automobilistica ha subìto un’enorme evoluzione da quando è stata prodotta la prima automobile più di un secolo fa. Mentre efficienza e versatilità sono gli obiettivi primari della ricerca in ambito automotive, dall'inizio degli anni '80, i produttori hanno sempre …

La gestione della sicurezza dei dati e dei dispositivi elettronici è divenuta molto più critica e delicata dal momento in cui sono state integrate funzioni di interconnessione con il mondo esterno. Ogni nuovo progetto deve sempre fare i conti con …

La seconda versione dell’interfaccia OBD (OnBoard Diagnostic), nota anche come OBD-II, è uno strumento fondamentale per monitorare lo stato di funzionamento dei veicoli, supportando il riparatore nella diagnosi e individuazione di eventuali anomalie. La stessa interfaccia è potenzialmente utilizzabile, come …

Nell’era digitale le automobili sono sempre più connesse e dotate di funzionalità avanzate e interfacce di comunicazione, grazie all’implementazione di strumenti tecnologici di controllo e regolazione e l’uso di dispositivi interconnessi tramite tecnologie non fisiche, quali il wi-fi e il …

No, non si parla di semplici virus che vi rendono impossibile usare il computer, ma cose ben più compromettenti. Questo mondo si è evoluto molto negli ultimi anni e diversi malintenzionati hanno sviluppato alcune tecniche insospettabili per attaccare le reti …

Locky è il nuovo lucchetto geo-localizzato per permettere a chiunque di guadagnare condividendo la propria bicicletta in modalità free-floating ma all’interno di un’area di utilizzo limitata da chi mette a disposizione il mezzo. Una nuova tipologia di condivisione dal basso …

Negli ultimi tempi abbiamo parlato spesso di che cosa siano i tag RFID e di come possano essere utilizzati (inserisci almeno un link! Se ne trovi più di uno, meglio!). Si tratta di una realtà solida, consolidata e versatile. Una …

La cosa divertente di internet è che trovi davvero tutto. Dalle ricette di cucina ai progetti completi di tubi a raggi X. Dalle opinioni sui temi della politica fino ai siti in cui puoi scommettere online sulle partite in corso. …

Un ricercatore italiano nel campo della sicurezza informatica, Luigi Auriemma, ha rivelato una lista di "bugs", non ancora corretti, riguardanti sei sistemi SCADA commerciali. I sistemi di controllo adottati dalle principali aziende industriali sono vulnerabili e soggetti a possibili …

Lo schermo 9,7 pollici multi-touch montato sull’Ipad dalla Apple fa uso della tecnologia IPS (“In-plane Switching”): siccome è in grado di supportare tutte le applicazioni dell’Iphone e dell’Ipod Touch ne consegue che tutti i sistemi di craccaggio per questi modelli …